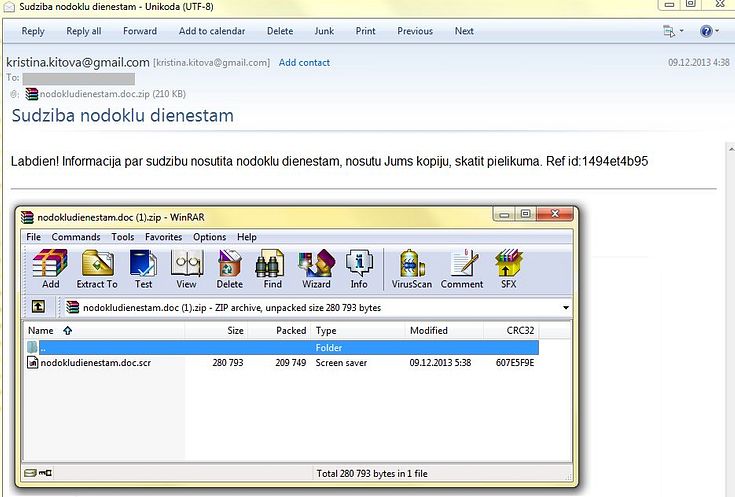

Valsts ieņēmumu dienests (VID) vakar vērsa iedzīvotāju uzmanību, ka elektroniskā pasta vēstules, kas tiek saņemtas ar tādiem tematiem kā «sudziba nodoklu dienestam», «Informacija par sudzibu» u.tml. it kā no VID darbiniekiem (no @vid.gov.lv) un ar pievienotu failu, kam izmantots dubultais paplašinājums «.DOC.zip», ir viltotas, satur datorvīrusu un ar VID tām nav nekāda sakara. CERT.LV šodien informē, ka par šī vīrusa upuriem jau kļuvuši simtiem Latvijas datorlietotāju.

VID aicina iedzīvotājus būt piesardzīgiem un, saņemot šādu e-pastu, nevērt vaļā tā pielikumu, bet neatgriezeniski izdzēst.

Gadījumā, ja minētais e-pasta pielikums tiek atvērts, iegūstams izpildāmais fails ar paplašinājumu «.SCR», kurš satur datorvīrusu, ko šobrīd neatpazīst vairums antivīrusu programmu. Šis vīruss veic tiešsaistes banku maksājumu datu modificēšanu ar mērķi izkrāpt naudu.

Vīruss veic gan paroļu zagšanu (tas fiksē visu, kas tiek rakstīts uz klaviatūras, un nosūta to ļaundariem), gan internetbanku maksājumu pārtveršanu (veicot maksājumu no inficēta datora, maksājums, lietotājam to nenojaušot, tiek pārtverts un novirzīts uz ļaundara izvēlētu kontu), skaidro CERT.LV.

Inficēšanās riskam ir pakļauti datori, kuri izmanto Windows operētājsistēmu. Viena no diezgan drošām inficēšanās pazīmēm ir pēkšņas problēmas ar latviešu burtu ievadi, jo vīrusa pievienotā klaviatūras pārtvērējprogramma traucē «mēmo» taustiņu (tildes vai apostrofa) darbību.

Ja pielikums tomēr ir ticis atvērts un izmantotā antivīrusa programmatūra nav brīdinājusi par inficēšanās draudiem (līdz pat otrdienai, 10.decembrim, vīrusu atpazina tikai nedaudzi antivīrusi), nekavējoties jāpārtrauc darbs ar datoru un jāveic datora tīrīšana vai jādodas meklēt datorspeciālista palīdzību. Vīruss bloķē piekļuvi pie populārāko antivīrusu programmu ražotāju lapām, bet netraucē palaist antivīrusu programmas no datu nesējiem.

Pēc datora iztīrīšanas jāveic visu to paroļu nomaiņa, kas tika lietotas uz inficētā datora, piemēram, vēl nenojaušot, ka dators ir inficēts, tika atvērts un lasīts e-pasts.

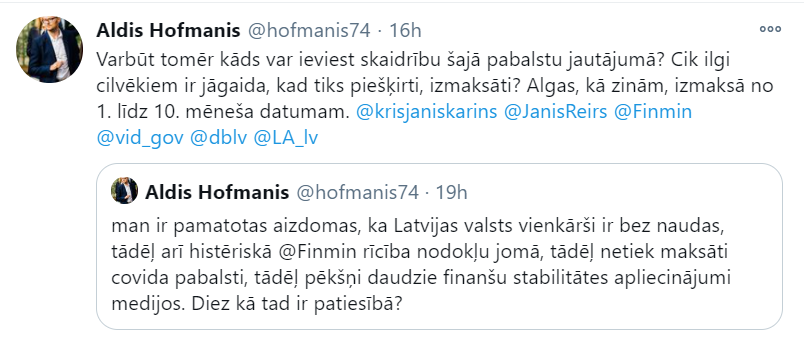

Db.lv jau rakstījis, ka līdzīgā veidā krāpnieki izmanto arī uzņēmumu nosaukumus un pat logo. Tā, piemēram, par krāpnieku upuri kritusi arī DNB banka.

CERT.LV darbojas kopš 2011.gada 1.februāra un tās uzdevumus izpilda Latvijas Republikas Aizsardzības ministrijas pakļautībā.